Depuis l’apparition des câbles USB piégés, de nombreux risques pour la protection des informations ont été mis en lumière.

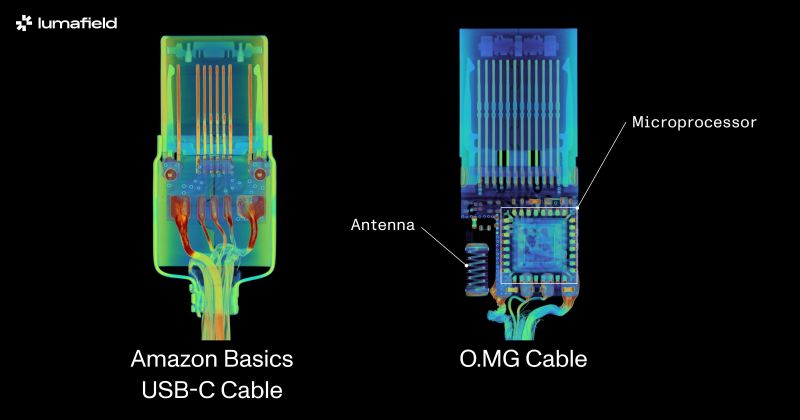

Par exemple, la société LUMAFIELD a illustré la différence entre un câble légitime (Amazon Basics) et un câble malveillant (OMG Cable) à l’aide de l’imagerie à rayons X. En France, lors de ses opérations de contre-mesures de surveillance technique, la société INTERNATIONAL ICS utilise également cette technologie pour inspecter l’ensemble des périphériques non démontables.

Comment fonctionnent ces câbles malveillants?

Comme indiqué dans notre précédent article “Pièges : Les câbles USB peuvent cacher une menace de charge utile“, certains câbles USB peuvent être contrôlés à distance via des technologies sans fil comme le Bluetooth, permettant l’injection de charges utiles sous forme de commandes ou de frappes sur un ordinateur. L’ordinateur cible peut alors être manipulé à distance pour accéder aux réseaux, fichiers, paramètres, autorisations, ou même à des informations critiques. Ces câbles pourraient aussi servir à l’injection de virus.

Le fonctionnement du piège USB

Lorsqu’ils sont inactifs, ces câbles semblent être des câbles USB ordinaires, capables de transférer des données et de charger des appareils. De l’extérieur, rien ne laisse supposer qu’il s’agit d’autre chose qu’un câble USB standard. Cependant, un PCB Bluetooth est habilement dissimulé à l’intérieur du boîtier.

Lorsqu’ils reçoivent une commande via une application sur smartphone ou une télécommande Bluetooth dédiée, ces câbles passent d’un mode passif à un mode actif, simulant une souris et/ou un clavier USB pour exécuter la charge utile sur l’hôte. Grâce à la norme de programmation open source Arduino IDE, il est possible de développer des charges utiles entièrement personnalisées. Le piège USB fournit des exemples de charges utiles qui simulent des frappes de clavier et des mouvements de souris.

La programmation et le déploiement des câbles USB piégés

La programmation peut se faire via une interface web ou une application pour smartphone. L’appareil est “déployé” lorsqu’il est connecté à la machine cible et fonctionne comme un câble USB standard, permettant le transfert de données et de charge. Il peut rester dans cet état indéfiniment jusqu’à ce qu’il soit activé sans fil via Wi-Fi, soit par smartphone, soit par une télécommande dédiée.

La détection des dispositifs malveillants

Nous disposons des moyens nécessaires pour détecter ce type de dispositif malveillant. L’espionnage par câble USB est une réalité. En restant vigilant et en utilisant des outils de détection avancés, nous pouvons prévenir les attaques potentielles et protéger nos informations critiques.