LE VOL D'INFORMATIONS SUR VOTRE RÉSEAU

LE CYBER ESPIONNAGE-INDUSTRIEL

Le monde réel et le monde numérique sont désormais si intimement liés qu’il est difficile de distinguer l’un de l’autre. Toutes les activités humaines sont, d’une manière ou d’une autre, dépendantes de l’informatique et du numérique.

Lors de notre opération de Contre-Mesures de Surveillance Technique, nous analysons l’environnement cyber avec nos experts. Afin de répondre a une question simple : quelles sont les informations accessibles rapidement sur votre réseau ?

L’objectif de l’attaquant est d’obtenir un avantage concurrentiel, de réaliser des profits en vendant les informations acquises, ou de nuire à la réputation d’un concurrent. Toutes les entreprises sont exposées au risque de cyber-espionnage, bien que la menace soit particulièrement présente dans les secteurs stratégiques tels que les centres de recherche ou l’industrie de pointe, y compris dans le domaine militaire. Par conséquent, la protection contre le cyber-espionnage industriel est un enjeu économique et stratégique.

Nos articles ICS Cyber :

Espionnage via Câble RJ45 : Une menace invisible

L’utilisation d’un câble RJ45 pour intercepter des informations sensibles est une technique sophistiquée d’espionnage qui peut passer inaperçue. En raison de la nature des réseaux câblés, les données circulent souvent de manière non chiffrée. Cela offre une opportunité aux espions [...]

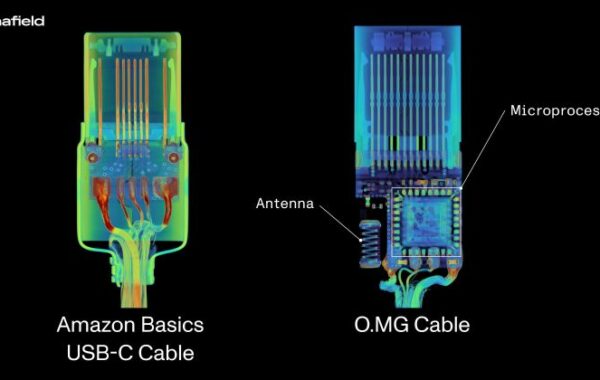

Câbles USB malveillants : détectez-les avant qu’il ne soit trop tard

Depuis l’apparition des câbles USB piégés, de nombreux risques pour la protection des informations ont été mis en lumière. Par exemple, la société LUMAFIELD a illustré la différence entre un câble légitime (Amazon Basics) et un câble malveillant (OMG Cable) [...]

IA : Les Dangers Cachés dans le Renseignement

L’intelligence artificielle (IA) bouleverse la manière dont les nations surveillent leurs adversaires et collectent des informations. Bien que cette technologie offre des avantages indéniables en matière d’efficacité et de rapidité, elle soulève également des questions cruciales sur la sécurité nationale, [...]

Protégez Vos Données : Les Dangers Cachés des Réseaux Wi-Fi Publics

Les réseaux Wi-Fi publics peuvent être très utiles, notamment pour se connecter à Internet dans des lieux publics tels que les cafés, les aéroports et les bibliothèques. Cependant, ils représentent également une aubaine pour les attaquants. Très faciles d’accès, ces [...]

Protégez Vos Données : L’Importance des Sauvegardes de Données

Dans un monde de plus en plus connecté, la sauvegarde des données est devenue cruciale pour protéger vos informations personnelles et professionnelles. Une sauvegarde régulière de vos données sur des supports sécurisés peut vous protéger en cas de panne, de [...]

Cyber : Comment Empêcher une Attaque DDoS

Le nombre d’attaques par déni de service distribué (DDoS) a significativement augmenté au cours des dernières années, représentant une menace majeure pour toute entité disposant d’une infrastructure réseau connectée à Internet. Ces attaques DDoS visent à rendre les services indisponibles [...]

Défense et Résilience : Répondre aux menaces

La structuration des mesures de sécurité s’avère être une démarche incontournable dans notre époque numérique. Plus qu’une simple recommandation, elle devient une nécessité impérieuse, surtout pour les opérateurs soumis aux régulations strictes de la Loi de Programmation Militaire (LPM) et [...]

Smartphones : Bombe en Poche ?

Explosions des bipeurs Des milliers de personnes, y compris de nombreux membres du Hezbollah, ont été blessées et au moins huit ont perdu la vie ce mardi 17 septembre à travers le Liban en raison de l’explosion simultanée de leurs [...]

Cyber : Telegram est-il vraiment chiffré ?

Telegram a gagné en popularité, notamment auprès des utilisateurs soucieux de leur vie privée et de la sécurité. L’application se présente comme un messager sécurisé, mais qu’est-ce que cela signifie réellement ? Telegram est-il vraiment chiffré, et si oui, à [...]

Publicités ciblées : Comment savent-elles tout de vous ?

Avez-vous déjà remarqué qu’après avoir mentionné à un ami que vous cherchiez une nouvelle paire de chaussures de course, vous êtes soudainement inondé de publicités pour toutes sortes de marques ? Ce phénomène n’a rien de magique (même si cela [...]