Commission européenne : des appareils électroniques jetables pour se protéger

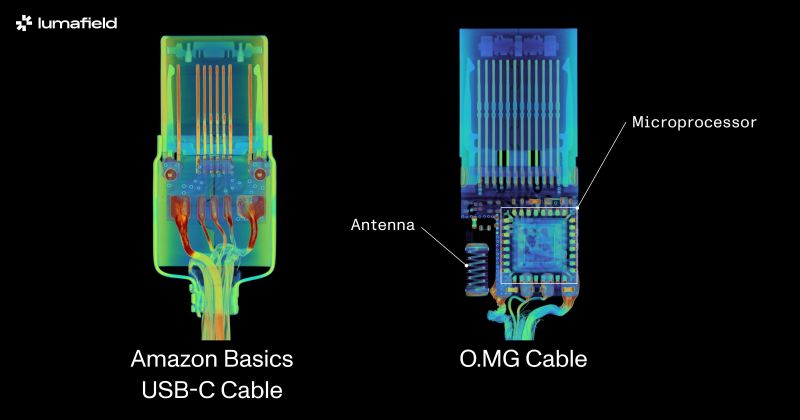

Les employés de la Commission européenne doivent désormais prendre des mesures strictes pour protéger leurs appareils électroniques et leurs données sensibles lors de leurs déplacements aux États-Unis. Cette décision reflète une crainte croissante d’espionnage, alimentée par des tensions politiques persistantes […]