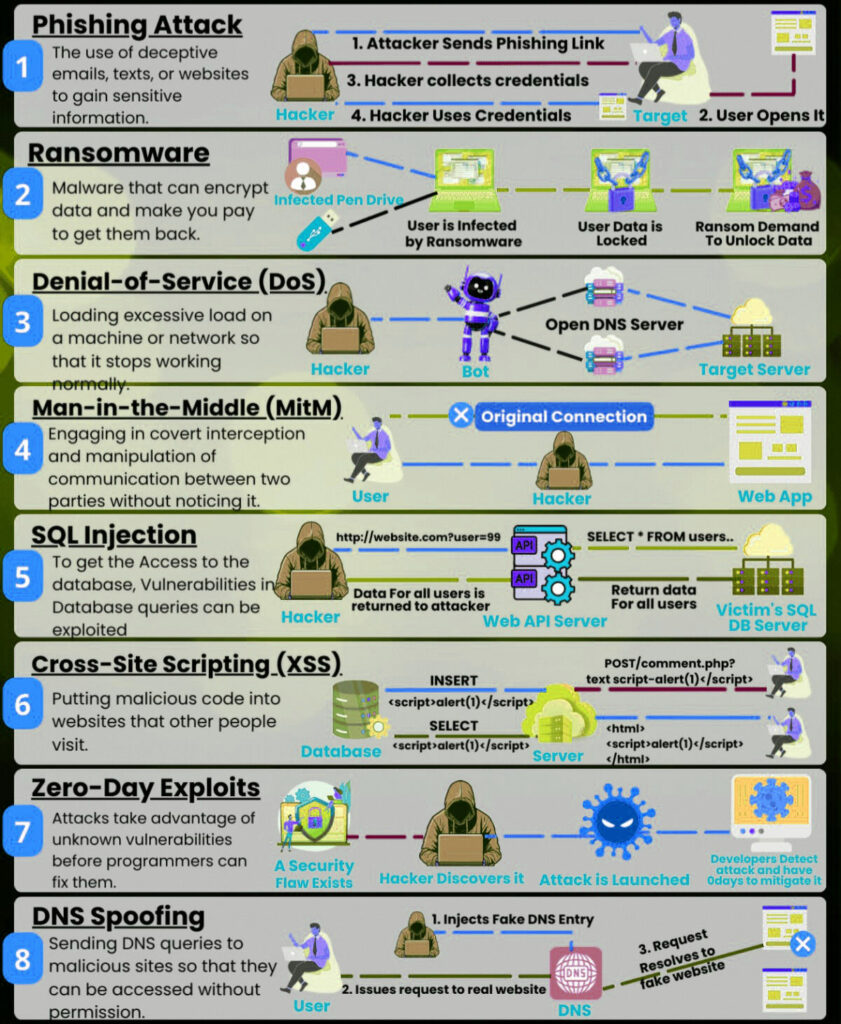

Les risques cyber sont les menaces qui pèsent sur les systèmes d’information et les données numériques des entreprises, des administrations et des particuliers. Ils peuvent avoir des conséquences graves sur la sécurité, la confidentialité, l’intégrité et la disponibilité de ces informations. Parmi les types d’attaques cyber les plus courants, on peut citer :

L’attaque “pishing”

Le pishing ou hameçonnage est une forme d’escroquerie. Cela consiste à envoyer des communications frauduleuses qui semblent provenir d’une source fiable, comme un organisme officiel ou familier (banque, impôts, Caf). Le but est de voler des données sensibles, comme des numéros de carte de crédit ou des identifiants de connexion, ou d’installer des logiciels malveillants sur l’ordinateur de la victime. Si la victime tombe dans le piège, elle est redirigée vers un site web falsifié où elle doit fournir ses informations personnelles.

Il existe différents types d’attaques par pishing, selon le degré de personnalisation et la cible visée. Par exemple, le spear phishing cible des personnes spécifiques, en utilisant des informations trouvées sur les réseaux sociaux ou d’autres sites. Le whaling s’attaque à un “gros poisson”, comme un PDG ou un dirigeant d’entreprise³. Ces attaques peuvent servir de première étape pour des attaques plus avancées contre une organisation, comme des menaces persistantes avancées (APT) ou des ransomwares.

Pour se protéger des attaques par pishing, il est important de sensibiliser les utilisateurs à reconnaître les signes d’un e-mail ou d’un message frauduleux, comme des fautes d’orthographe, des adresses suspectes ou des demandes inhabituelles. Il faut également éviter de cliquer sur les liens ou les pièces jointes douteux, et vérifier l’authenticité du site web avant de saisir ses données personnelles. En cas de doute, il vaut mieux contacter directement l’organisme supposé à l’origine du message..

L’attaque “ransomware”

Une attaque par ransomware est une cyberattaque qui vise à prendre en otage les données ou les systèmes informatiques d’une victime, en les chiffrant avec un logiciel malveillant, et à exiger une rançon pour les débloquer. Il existe trois types principaux de ransomwares : les ransomwares de verrouillage, qui bloquent l’accès au système ou à l’interface d’un ordinateur ; les crypto-ransomwares, qui rendent les fichiers illisibles ; et les scarewares, qui se font passer pour des logiciels de sécurité et demandent un paiement pour supprimer une fausse menace.

Les ransomwares sont l’une des cybermenaces les plus répandues et les plus dangereuses pour les entreprises, car ils peuvent causer des dommages irréversibles, des pertes financières, des atteintes à la réputation et des violations de la protection des données personnelles. Pour se protéger contre les ransomwares, il est recommandé de mettre en place des mesures de prévention, telles que la sensibilisation des utilisateurs, la sauvegarde régulière des données, la mise à jour des logiciels et la sécurisation des réseaux. En cas d’attaque, il est conseillé de ne pas payer la rançon, car cela n’offre aucune garantie de récupérer les données, et d’alerter les autorités compétentes.

L’attaque “déni de service (DoS)”

Une attaque par déni de service (DoS) est une attaque informatique qui vise à rendre un service en ligne indisponible pour ses utilisateurs légitimes. L’attaquant envoie un grand nombre de requêtes au serveur ciblé, le surchargeant et l’empêchant de répondre aux demandes normales. Il existe différents types d’attaques DoS, selon la méthode utilisée par l’attaquant, le matériel visé et l’impact de l’attaque. Les attaques DoS peuvent causer des pertes financières, des dommages à la réputation ou des problèmes de sécurité pour les victimes. Pour se protéger contre les attaques DoS, il faut mettre en place des mesures de prévention, de détection et de réaction, ainsi que des solutions techniques comme les pare-feu, les filtres ou les services de mitigation.

L’attaque de “l’homme du milieu (MITM)”

Une attaque “man in the middle” (MITM) est une cyberattaque qui consiste à s’interposer entre deux parties qui communiquent sur Internet, sans qu’elles s’en rendent compte. Le but de l’attaquant est de lire, voler, modifier ou transmettre les données échangées, comme des mots de passe, des coordonnées bancaires ou des messages privés. Il existe plusieurs techniques pour réaliser une attaque MITM, comme l’écoute des réseaux Wi-Fi publics, la falsification des adresses IP ou MAC, la corruption du cache DNS ou la contrefaçon des certificats HTTPS.

Ces attaques peuvent causer de graves dommages aux victimes, comme le vol d’identité, le transfert illicite de fonds ou la compromission de la sécurité. Pour se protéger, il est recommandé d’utiliser des sites sécurisés, des VPN, des mots de passe complexes, l’authentification à deux facteurs, le chiffrement de bout en bout et de garder ses logiciels à jour.

L’attaque “d’injection SQL”

L’injection SQL est une technique d’exploitation de faille de sécurité d’une application web qui interagit avec une base de données. Elle consiste à injecter dans la requête SQL en cours un morceau de code malveillant qui peut compromettre la sécurité des données. Il existe plusieurs types d’injection SQL, selon la méthode utilisée pour injecter le code et le type de réponse obtenue. Les injections SQL peuvent permettre à un attaquant d’accéder, de modifier ou de supprimer des données sensibles, voire de prendre le contrôle du serveur de base de données.

Pour se protéger contre les injections SQL, il faut utiliser des paramètres SQL, qui empêchent l’interprétation du code injecté comme une partie de la requête. Il faut aussi valider et filtrer les entrées utilisateur, et limiter les privilèges d’accès à la base de données.

L’attaque “cross site scripting (XSS)”

Le cross site scripting (XSS) est une faille de sécurité qui permet à un attaquant d’injecter du code malveillant dans une page web visitée par un utilisateur. Le code malveillant peut être écrit en JavaScript, Java ou tout autre langage interprété par le navigateur. Le code malveillant peut accéder aux informations sensibles de l’utilisateur, comme ses cookies, ses jetons de session ou ses identifiants. Il peut aussi rediriger l’utilisateur vers un autre site, modifier le contenu de la page, diffuser un malware ou réaliser des actions sous l’identité de l’utilisateur.

Il existe deux types principaux de XSS : les non-persistants et les persistants. Les XSS non-persistants se produisent quand l’attaquant envoie un lien contenant le code malveillant à la victime, qui doit cliquer dessus pour déclencher l’attaque. Les XSS persistants se produisent quand le code malveillant est stocké sur le serveur web, par exemple dans un commentaire ou un formulaire, et qu’il est affiché à chaque fois que la page est chargée.

Pour se protéger des attaques XSS, il faut que les développeurs web filtrent et valident les entrées des utilisateurs, et qu’ils échappent ou encodent les caractères spéciaux. Il faut aussi que les utilisateurs mettent à jour leur navigateur, activent les protections anti-XSS et évitent de cliquer sur des liens suspects.

L’attaque “exploit zero day”

Un exploit zero day est une attaque qui profite d’une faille de sécurité non corrigée dans un logiciel ou un matériel. Les pirates informatiques utilisent ces failles pour accéder aux systèmes vulnérables et y exécuter du code malveillant. Ces attaques sont très dangereuses car elles sont difficiles à détecter et à prévenir.

Les exploits zero day peuvent avoir des conséquences graves pour les victimes, comme la perte de données, d’argent ou de réputation. Ils peuvent aussi servir à des fins politiques ou idéologiques. Par exemple, en 2014, Sony Pictures Entertainment a subi une attaque zero day qui a révélé des informations sensibles sur ses films, ses employés et ses plans d’affaires.

Il existe plusieurs méthodes pour se protéger des exploits zero day, comme la détection basée sur les statistiques, la détection basée sur les signatures ou la mise à jour régulière des logiciels. Cependant, aucune méthode n’est infaillible et il faut toujours rester vigilant face aux menaces potentielles.

L’attaque par “dns spoofing”

Le dns spoofing est une technique qui consiste à tromper le système de résolution de noms de domaine (DNS) pour rediriger les utilisateurs vers des sites web malveillants ou falsifiés. Il existe plusieurs variantes de dns spoofing, selon le niveau auquel l’attaque est réalisée. Par exemple, un attaquant peut modifier le serveur DNS configuré sur le système local de la victime, intercepter la réponse du serveur DNS, ou attaquer le serveur DNS lui-même.

Pour se protéger contre le dns spoofing, il existe plusieurs solutions, telles que utiliser un chiffrement, un réseau privé virtuel (VPN), ou un résolveur DNS public.

Ces attaques cyber peuvent avoir des motivations diverses, telles que le gain financier, l’espionnage, la déstabilisation ou l’idéologie. Elles nécessitent de la part des entreprises et des utilisateurs une vigilance constante et des mesures de protection adaptées. Les cyberattaques nécessitent également que nous intervenions lors d’une opération de TSCM pour détecter toute forme de surveillance électronique non autorisée qui pourrait être installée à votre domicile, dans votre véhicule ou dans vos locaux professionnels.