LE VOL D'INFORMATIONS SUR VOTRE RÉSEAU

LE CYBER ESPIONNAGE

Le monde réel et le monde numérique sont désormais si intimement liés qu’il est difficile de distinguer l’un de l’autre. Toutes les activités humaines sont, d’une manière ou d’une autre, dépendantes de l’informatique et du numérique.

Lors de notre opération de Contre-Mesures de Surveillance Technique, nous analysons l’environnement cyber avec nos experts. Afin de répondre a une question simple : quelles sont les informations accessibles rapidement sur votre réseau ?

L’objectif de l’attaquant est d’obtenir un avantage concurrentiel, de réaliser des profits en vendant les informations acquises, ou de nuire à la réputation d’un concurrent. Toutes les entreprises sont exposées au risque de cyber-espionnage, bien que la menace soit particulièrement présente dans les secteurs stratégiques tels que les centres de recherche ou l’industrie de pointe, y compris dans le domaine militaire. Par conséquent, la protection contre le cyber-espionnage industriel est un enjeu économique et stratégique.

INTERVENTION CYBER

Lorsqu’un incident de sécurité informatique survient intrusion, compromission ou vol d’informations International ICS intervient rapidement sur site pour contenir la menace, sécuriser l’environnement et accompagner l’organisation dans sa remédiation.

Nos experts réalisent une analyse technique immédiate, identifient les vecteurs d’attaque, isolent les systèmes compromis et mettent en œuvre les premières mesures de protection pour stopper la fuite d’information.

Nous collectons et préservons les éléments nécessaires à la compréhension de l’incident, tout en garantissant leur intégrité pour d’éventuelles démarches judiciaires.

Notre intervention inclut également la remise en sécurité des postes et serveurs, la suppression des artefacts malveillants, la restauration des services critiques et la mise en place de recommandations correctives pour éviter toute récidive.

Avec plus de 30 ans d’expertise dans la protection de l’information, ICS assure une assistance curative fiable, discrète et opérationnelle, adaptée aux environnements sensibles et aux situations d’urgence.

UN AUDIT CIBLÉ

Dans le cadre de nos audits de sûreté de l’information et de nos opérations cyber, nous analysons la capacité d’un système à résister aux techniques couramment utilisées par les attaquants.

Nos experts évaluent notamment les risques liés aux reverse shells, aux webshells, aux mouvements latéraux, aux escalades de privilèges, aux attaques de type Pass‑the‑Hash ou Pass‑the‑Ticket, ainsi qu’aux mécanismes de Command & Control ou d’exfiltration de données. Ces tests, strictement réalisés dans un cadre légal et contractuel, permettent de reproduire des scénarios réalistes d’intrusion, d’identifier les failles exploitables, de mesurer l’impact potentiel d’une compromission et de vérifier l’efficacité des dispositifs de défense. Cette approche offensive contrôlée constitue un levier essentiel pour renforcer la résilience des organisations, améliorer leur posture de sécurité et anticiper les menaces auxquelles elles sont exposées.

Nos articles ICS Cyber :

Cybersécurité : sortir des illusions pour construire une vraie résilience

La cybersécurité parfaite n’existe pas : il y aura toujours une faille Dans un monde où les incidents de sécurité se multiplient, il devient urgent d’abandonner l’idée d’une protection absolue. Chaque jour, de nouvelles brèches apparaissent et rappellent que la [...]

Espionnage, connexions invisibles : configurer son iPhone pour survivre aux zones à risques

Un contexte de risques accrus Dans un monde où les déplacements internationaux des dirigeants d’entreprise sont devenus incontournables, la sécurité numérique s’impose comme un enjeu majeur. Les salons professionnels, les aéroports, les hôtels et les espaces publics constituent autant de [...]

Cloud Act, RGPD, sûreté de l’information : le nouveau Word pose problème

Microsoft change les règles. Word pour Windows enregistre désormais automatiquement les nouveaux fichiers dans OneDrive. Le nom du fichier est une date. Cette nouveauté concerne la version 2509 (Build 19221.20000). Excel et PowerPoint suivront bientôt. Une dépendance aux serveurs américains [...]

Espionnage via Câble RJ45 : Une menace invisible

L’utilisation d’un câble RJ45 pour intercepter des informations sensibles est une technique sophistiquée d’espionnage qui peut passer inaperçue. En raison de la nature des réseaux câblés, les données circulent souvent de manière non chiffrée. Cela offre une opportunité aux espions [...]

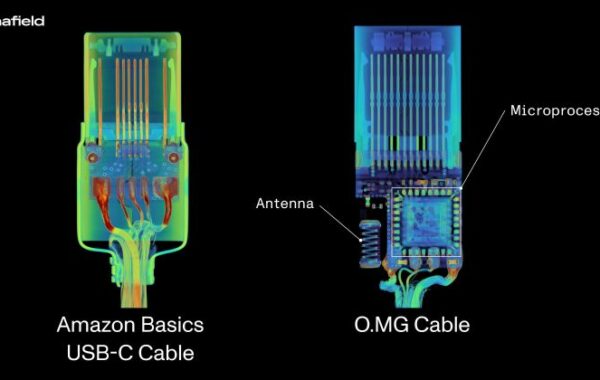

Câbles USB malveillants : détectez-les avant qu’il ne soit trop tard

Depuis l’apparition des câbles USB piégés, de nombreux risques pour la protection des informations ont été mis en lumière. Par exemple, la société LUMAFIELD a illustré la différence entre un câble légitime (Amazon Basics) et un câble malveillant (OMG Cable) [...]

IA : Les Dangers Cachés dans le Renseignement

L’intelligence artificielle (IA) bouleverse la manière dont les nations surveillent leurs adversaires et collectent des informations. Bien que cette technologie offre des avantages indéniables en matière d’efficacité et de rapidité, elle soulève également des questions cruciales sur la sécurité nationale, [...]

Protégez Vos Données : Les Dangers Cachés des Réseaux Wi-Fi Publics

Les réseaux Wi-Fi publics peuvent être très utiles, notamment pour se connecter à Internet dans des lieux publics tels que les cafés, les aéroports et les bibliothèques. Cependant, ils représentent également une aubaine pour les attaquants. Très faciles d’accès, ces [...]

Protégez Vos Données : L’Importance des Sauvegardes de Données

Dans un monde de plus en plus connecté, la sauvegarde des données est devenue cruciale pour protéger vos informations personnelles et professionnelles. Une sauvegarde régulière de vos données sur des supports sécurisés peut vous protéger en cas de panne, de [...]

Cyber : Comment Empêcher une Attaque DDoS

Le nombre d’attaques par déni de service distribué (DDoS) a significativement augmenté au cours des dernières années, représentant une menace majeure pour toute entité disposant d’une infrastructure réseau connectée à Internet. Ces attaques DDoS visent à rendre les services indisponibles [...]

Défense et Résilience : Répondre aux menaces

La structuration des mesures de sécurité s’avère être une démarche incontournable dans notre époque numérique. Plus qu’une simple recommandation, elle devient une nécessité impérieuse, surtout pour les opérateurs soumis aux régulations strictes de la Loi de Programmation Militaire (LPM) et [...]